Apple hat den neuen App-Store im Web freigeschaltet. Wenig später tauchte der Frontend-Code im Netz auf. Auslöser waren aktivierte Sourcemaps im Live-Build. Sourcemaps verbinden minimierten Code mit der Originalquelle. Entwickler ziehen damit die Struktur einer Web-App nach.

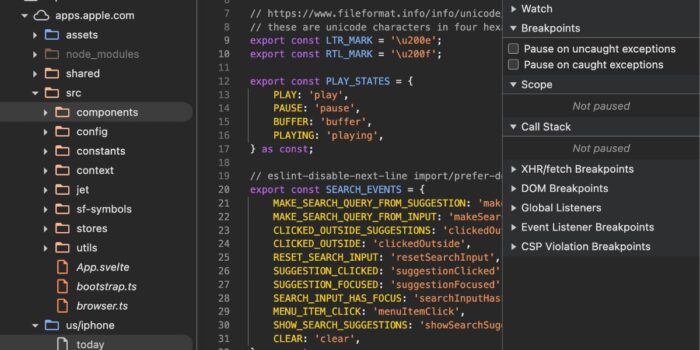

Ein Nutzer griff die Dateien über die DevTools ab und legte ein Archiv an. Das Paket enthält Svelte- und TypeScript-Quelltext, UI-Komponenten, Routing und Aufrufe öffentlicher Endpunkte. Der Fund zeigt Muster, Benennungen und Aufbau des Frontends. Zugangsdaten oder Backend-Logik fehlen.

Die Risiken bleiben begrenzt. Kundendaten sind nicht betroffen. Der Vorfall zeigt dennoch ein Problem im Release-Prozess. Teams sollten ihre Pipelines prüfen und Debug-Artefakte aus Produktion fernhalten.

Folgendes war über die aktivierten Sourcemaps (in Produktiv) einsehbar:

- Sourcemaps in Produktion deaktivieren.

- Build-Profile in CI/CD hart prüfen.

- Staging per Passwort schützen und per robots.txt ausschließen.

- Sicherheitsheader setzen: CSP, SRI, Referrer-Policy.

- Monitoring einführen, das die Auslieferung von *.map meldet.

- Drittdienste und Logger auf Minimalumfang konfigurieren.

Das veröffentlichte Archiv auf GitHub kann jederzeit verschwinden. Wer technische Details verstehen will, sollte lokale Kopien nur zu Forschungszwecken nutzen. So hat dies auch derjenige angegeben, der den Code auf der Plattform veröffentlicht hat.